اخیرا محققان امنیتی شرکت ESET بدافزاری را کشف کرده اند که از طریق آلوده سازی وب سرور در سرور های مبتنی بر لینوکس و BSD اقدامات خرابکارانه ای نظیر ارسال اسپم و همچنین ایجاد درب پشتی (backdoor) را در دستور کار خود دارد.

این بد افزار که به نام mumblehard نام گرفته است طبق گزارشات شرکت ESET بیش از 5 سال در حال فعالیت در سرور های لینوکسی می باشد.

این بدافزار از 2 جز تشکیل شده است که جز اول آن با نصب نرم افزار DirectMailer در سرور لینوکس باعث می گردد تا سرور به سرور اسمپر تبدیل شود که در این حالت مشکلاتی نظیر عدم ارسال ایمیل های واقعی از سرور و یا بلاک شدن آی پی سرور بوجود می آید. و جز دیگر این بد افزار با ایجاد درب پشتی (backdoor) در سرور بقای خود در سرور را تامین می کند.که این قسمت بسیار خطرناک است و هکرها با استفاده از این درب پشتی به راحتی به سرور شما وارد میشود و اقدامات خرابکارانه دیگری را برنامه ریزی می کنند.

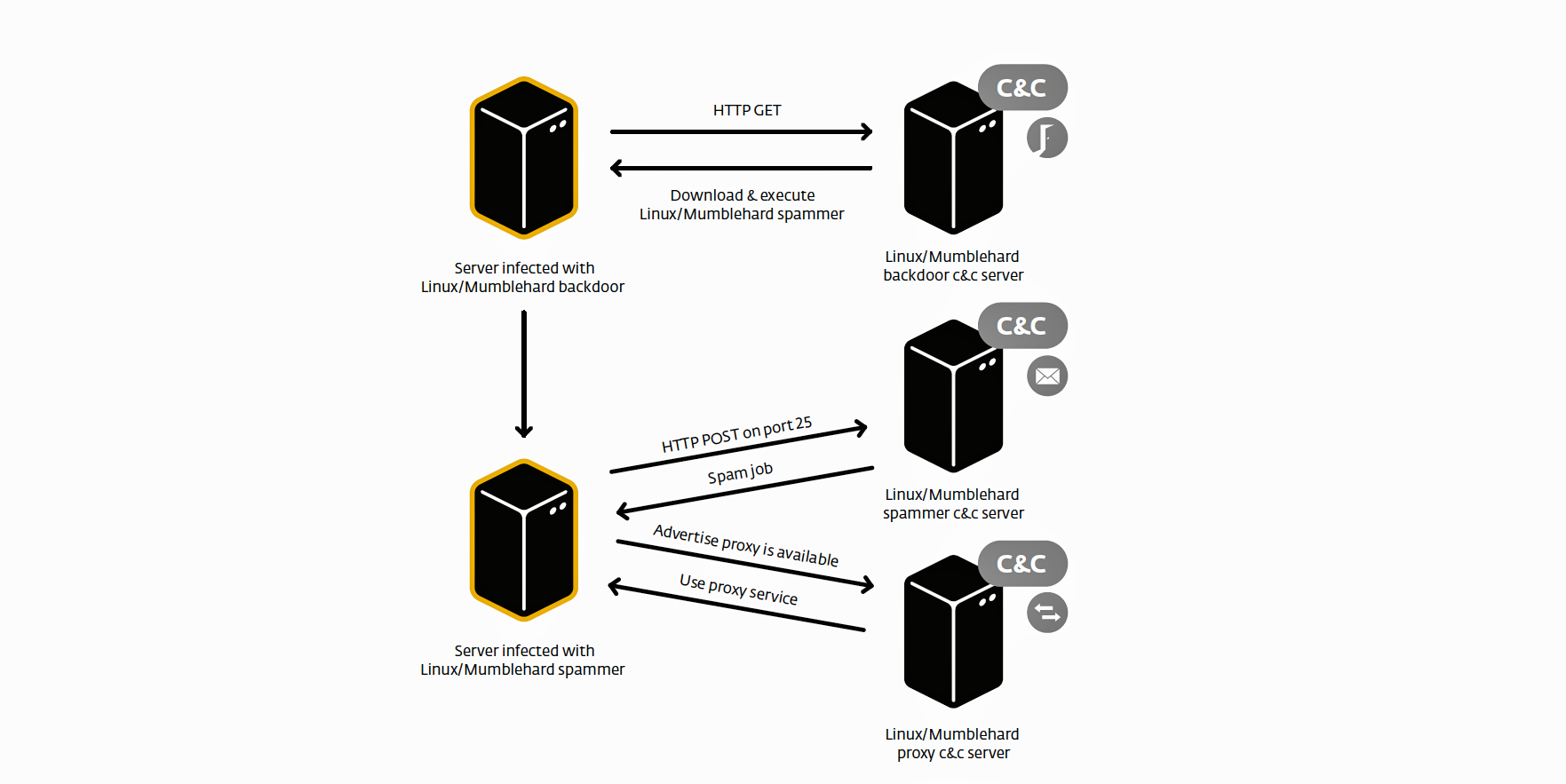

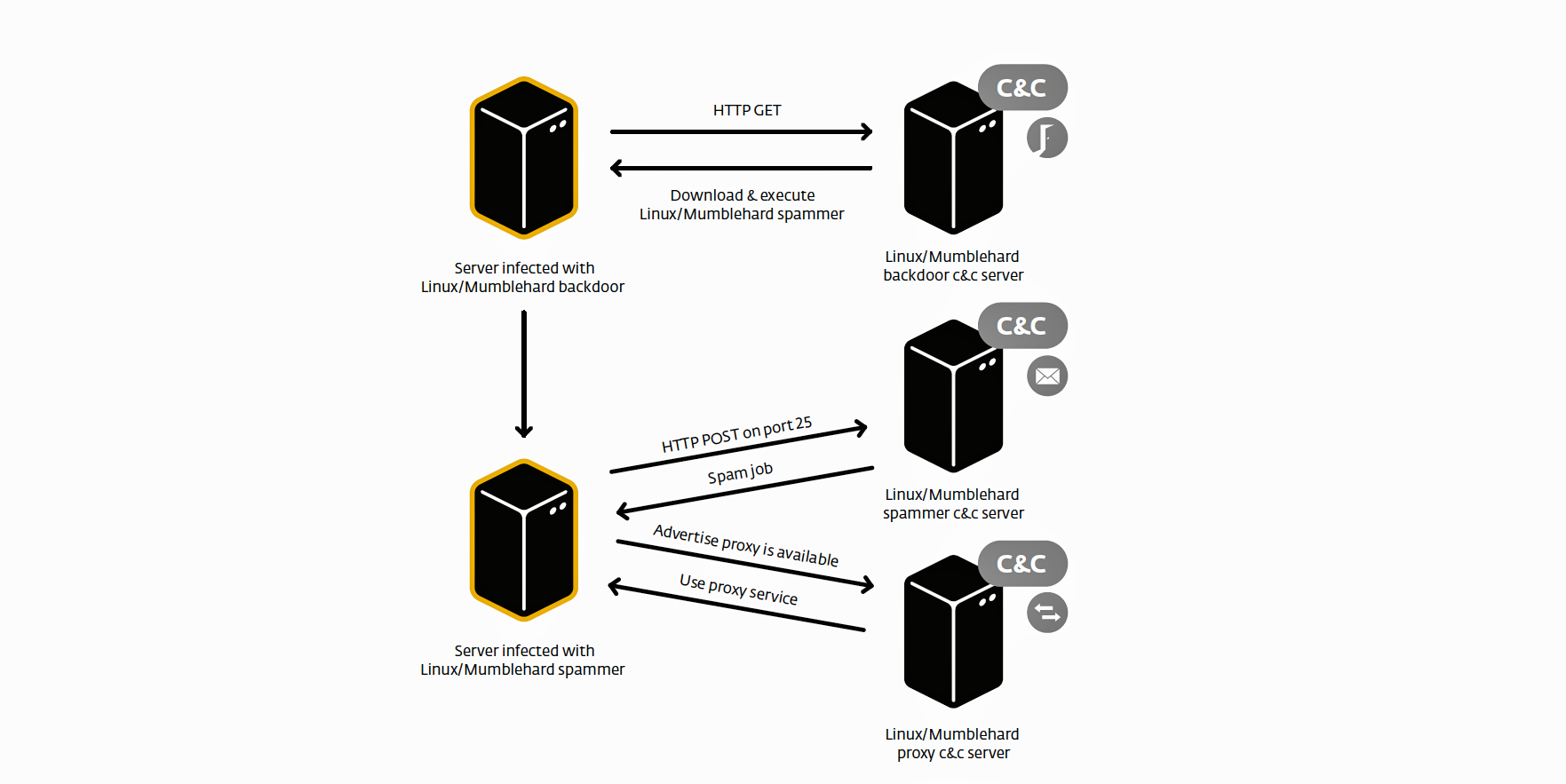

بدافزار دارای 2 component می باشد که به زبان پرل نوشته شده است. و برخی اوقات نیز از این بدافزار در نقش botnet برای حملات به سرور های دیگر استفاده می گردد. که این بدافزار تحت کنترل بک مرکز فرمان دهی واحد (سرور کنترل و فرمان) بوده و با دریافت فرامین از این مرکز اقدامات متناسبی را انجام میدهد. سرور کنترل و فرمان (C&C)، کامپیوتری است که فعالیتهای کامپیوترهای آلوده به بات، روتکیت، worm و یا هر بدافزاری که جهت بهروز رسانی و گرفتن فرامین به کامپیوتر دیگری وابسته هستند را هماهنگ میکند. سرور C&C ممکن است به کامپیوترهای آلوده بگوید که چه نوع اطلاعاتی را به سرقت ببرند، بدافزار موجود را بهروز رسانی نماید و یا بدافزار جدیدی بر روی کامپیوترهای آلوده نصب نمایند.

تیم امنیت شرکت ESET تاکنون حدود 8500 سرور را شناسایی کرده است که به این بدافزار آلوده شده اند.

تیم امنیت سکیورهاست نیز طی بررسی های انجام شده بر روی برخی از سرور های مستقر در دیتاسنتر های ایرانی برخی از این سرور ها را شناسایی کرده است . و به مشتریان و مالکین سرورهای مربوطه اطلاع رسانی کرده است.

شاید این سوال برای شما مطرح شود که برای حل مشکل و پاکسازی این مشکل چکاری باید انجام داد؟

روش حل مشکل :

متاسفانه طی روز های گذشته راهکارهای غیر منطقی از ناحیه برخی از شرکت ها و برخی از دیتاسنتر های ایرانی ارایه شده است که به جهت حل مشکل پیشنهاد داده اند که سیستم عامل سرور را عوض کنند که این راهکار با توجه به این که راهکار مطمئنی است ولی راهکار غیر منطقی است .زیرا این کار باعث می گردد که وب سایت های میزبانی شده بر روی سرور آلوده به مدت حداقل 48 ساعت از دسترس خارج شوند.که این قطعی ممکن است ضررهای مالی و اعتباری زیادی به صاحبان وب سایت ها بزند.

اما راهکار منطقی برای حل مشکل چیست ؟

برای حل مشکل با توجه به این که این بد افزار از مرکز فرمان C&C استفاده می کند . پس در بازه های زمانی مختلفی باید با مرکز کنترل ارتباط برقرار کند که این کار در سرور های لینوکس توسط کران جاب (cronjob) انجام می شود .

1- پس در قدم اول برای حل مشکل cronjob را بررسی می کنیم که فایل مشکوکی در لیست task های تعریف شده فراخوانی نشود.

در بررسی های بعمل آمده بر روی سرور های زیادی مشحص شده است که این فایل های مخرب در /tmp سرور ذخیره می گردد. در مرحله دوم

2- مسیر /tmp را بررسی می کنیم و فایل های مخرب راشناسایی کرده و حذف می کنیم.

3- به جهت شناسایی و حذف فایل های مخرب استفاده از اسکریپت CXS توصیه اکید می گردد و جهت آشنایی و تهیه این لایسنس لینک زیر را مطالعه نمایید.

4- برای جلوگیری از اجرای فایل های مخرب در /tmp توصیه اکید می گردد حتما پارتیشن مربوطه را حتما به صورت noexec تنظیم نمایید. (در صورت نیاز تیکت ارسال نمایید تا ایمن سازی شاخه /tmp انجام گردد.)

به جهت مهم بودن این آسیب پذیری و جلوگیری از نفود هکرها پیشنهاد می گردد در صورتی که می خواهید در سریع ترین زمان این مشکل برطرف گردد تیکتی به بخش امنیت سکیورهاست ارسال نمایید تا سریعا مشکل رابرطرف نمایند.

5- منبع ایجاد این فایل های مخرب و آلوده سازی از پلاگین ها و component های آسیب پذیر در CMS های Joomla و wordpress می باشد که پیشنهاد می گردد در سرور سایت های که بروز رسانی انجام نشده است را شناسایی و سپس اقدام به بروز رسانی مربوطه نمایید.

5- منبع ایجاد این فایل های مخرب و آلوده سازی از پلاگین ها و component های آسیب پذیر در CMS های Joomla و wordpress می باشد که پیشنهاد می گردد در سرور سایت های که بروز رسانی انجام نشده است را شناسایی و سپس اقدام به بروز رسانی مربوطه نمایید.